Configurando o provisionamento de usuários

A configuração do provisionamento de usuários é dividida em duas etapas: primeiro, é necessário configurar o SoftExpert Suite, gerar o token de segurança e agendar a importação dos usuários provisionados; em segundo lugar, é preciso configurar o provisionamento na plataforma Azure Active Directory.

A seguir, mostraremos como realizar cada configuração:

Configuração no SoftExpert Suite:

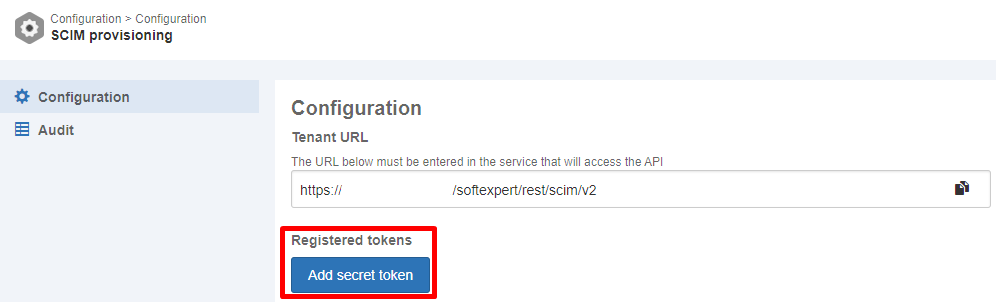

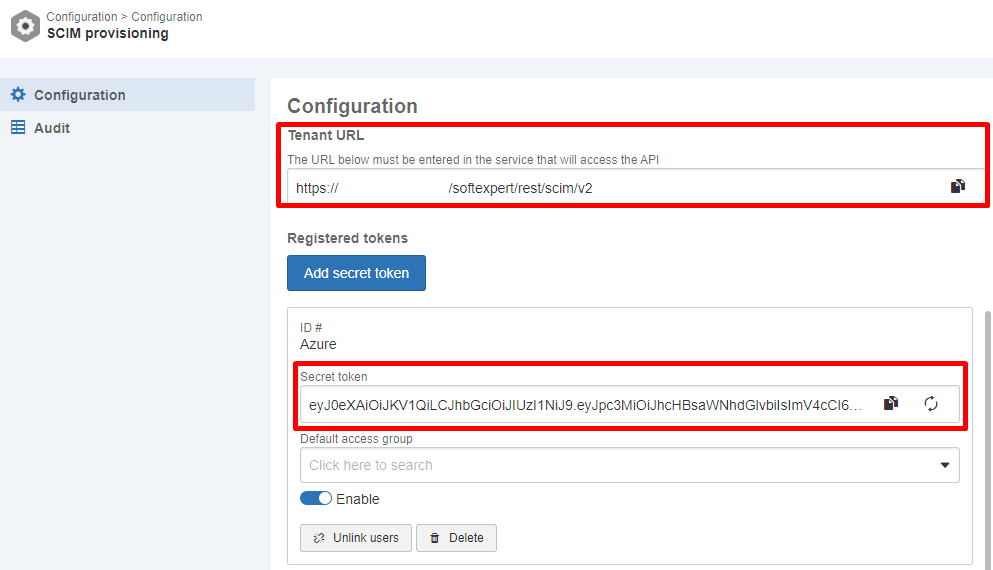

- Para adicionar uma nova configuração no SoftExpert Suite, acesse o componente "Configuração > Configuração > Provisionamento SCIM (CM033)". Na aba lateral esquerda, selecione "Configuração" e clique no botão "Adicionar token secreto".

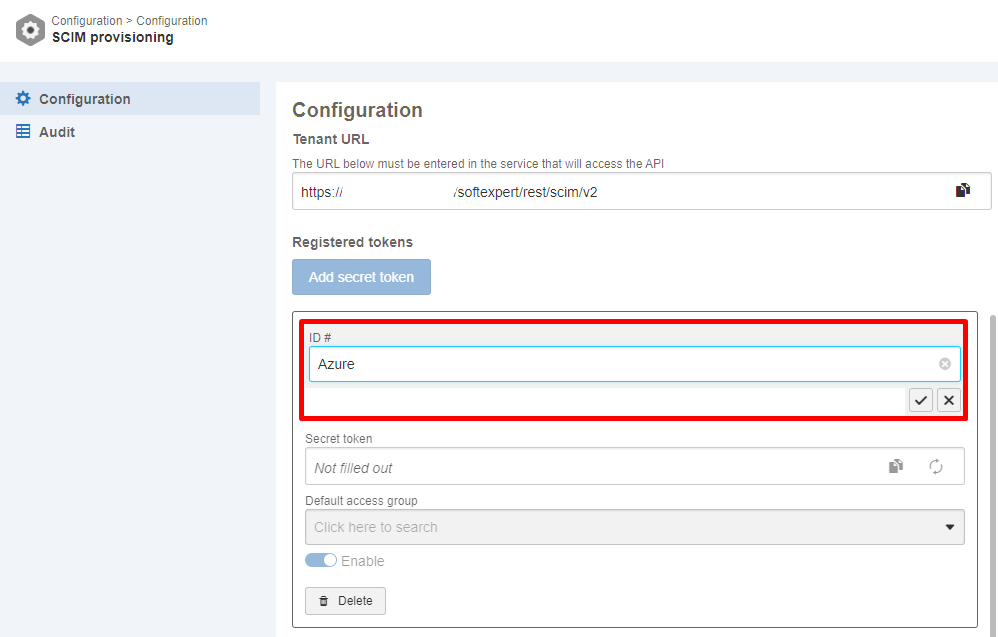

- Informe um nome para esta configuração no campo Identificador e salve a informação

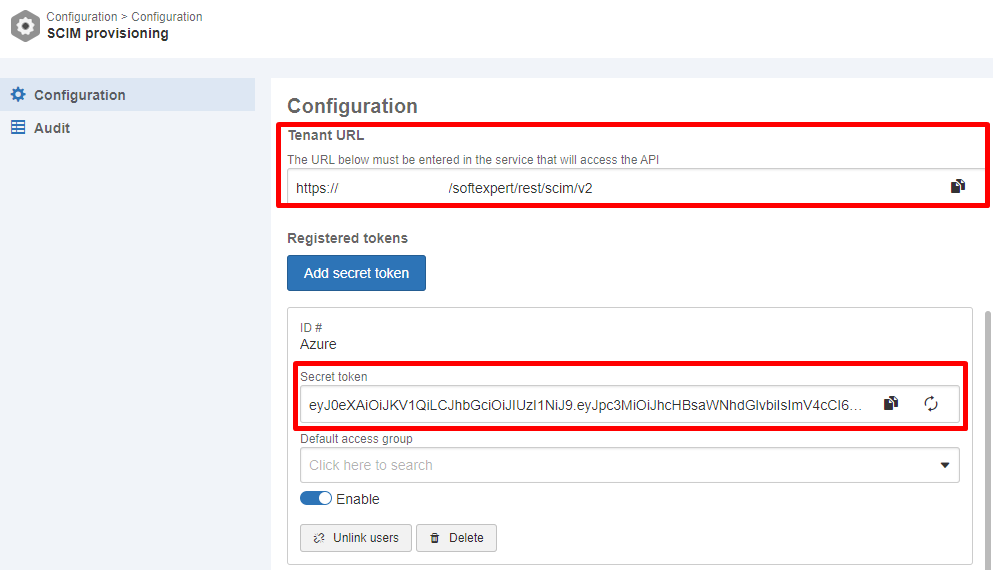

- Após salvar, a configuração será registrada no sistema como habilitada e um token de segurança será gerado. Os valores preenchidos nos campos "Token secreto" e "URL do locatário" serão necessários para a configuração do provisionamento no Azure.

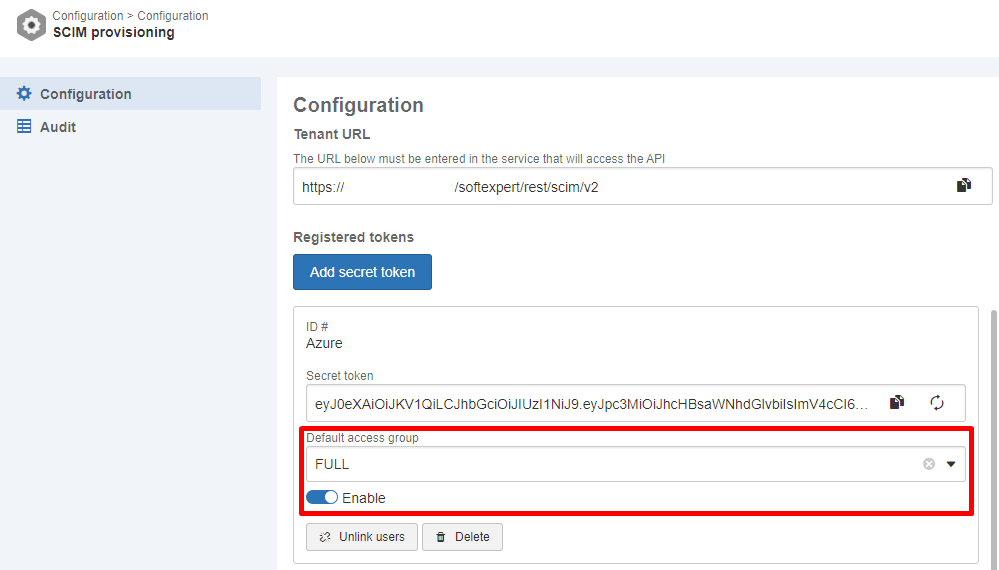

Também é possível informar no campo "Grupo de acesso padrão" um grupo de acesso padrão para novos usuários provisionados via SCIM.

⚠️ Atenção:

- O grupo de acesso padrão será aplicado apenas aos novos usuários provisionados por meio do SCIM. Isso significa que se um usuário já foi provisionado anteriormente sem a informação do grupo de acesso padrão e posteriormente as configurações forem atualizadas para incluir o grupo de acesso padrão, esse usuário não terá o grupo de acesso atribuído durante futuras atualizações em seu cadastro.

Configuração no Azure Active Directory:

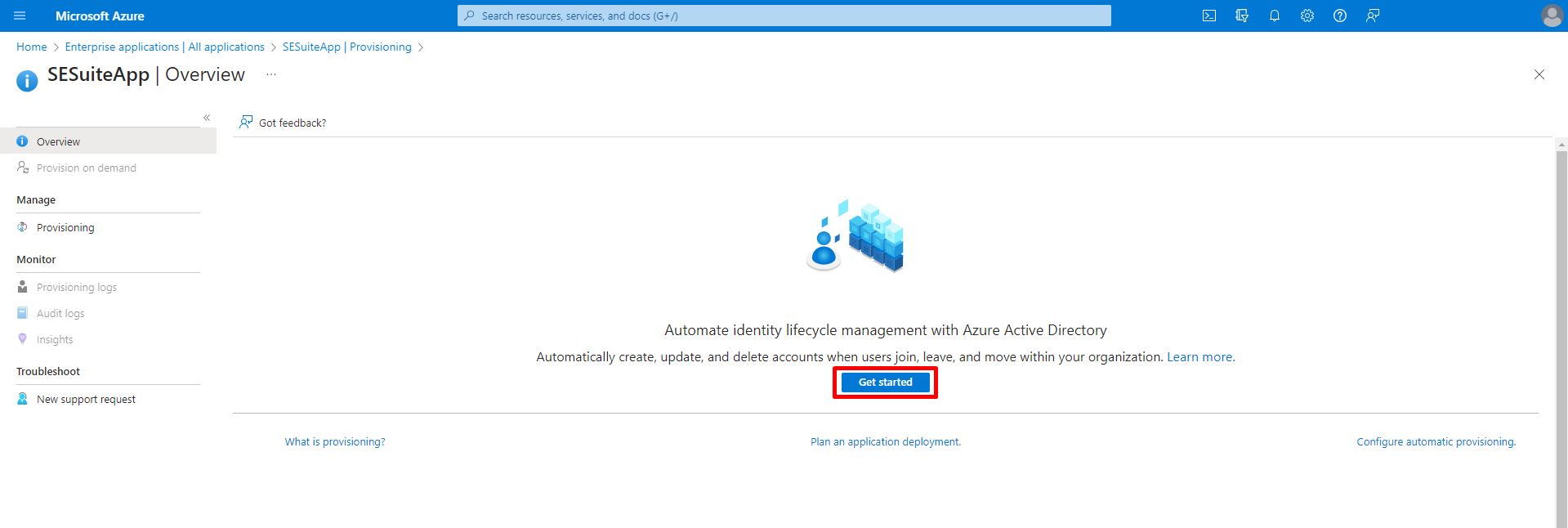

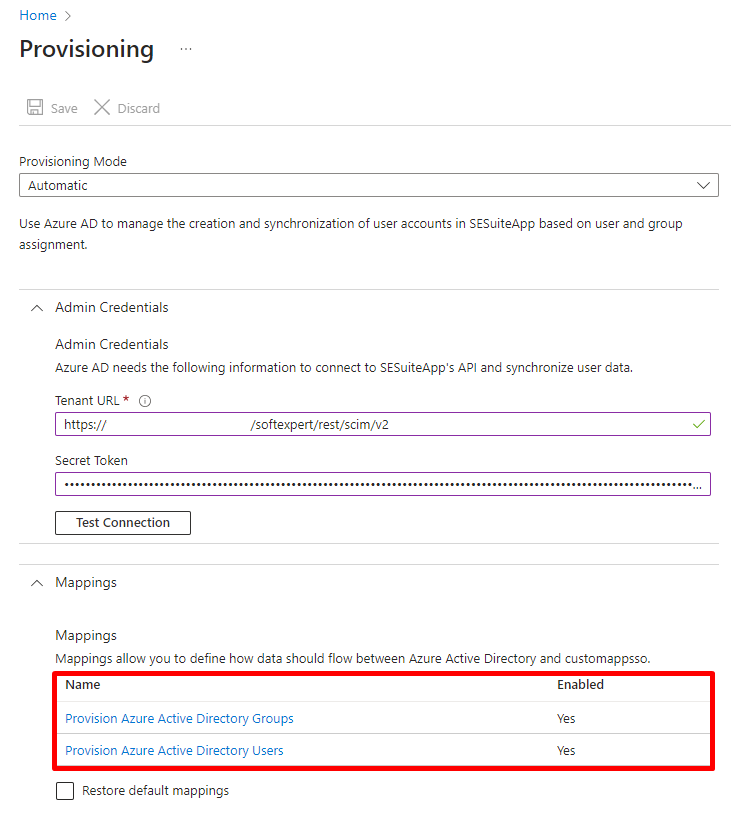

- Acesse o Azure Active Directory e localize a sua aplicação empresarial na lista de aplicações empresariais. Selecione a aplicação empresarial desejada e, no menu lateral, escolha a opção "Provisioning". Em seguida, clique em "Get started" para iniciar a configuração do provisionamento.

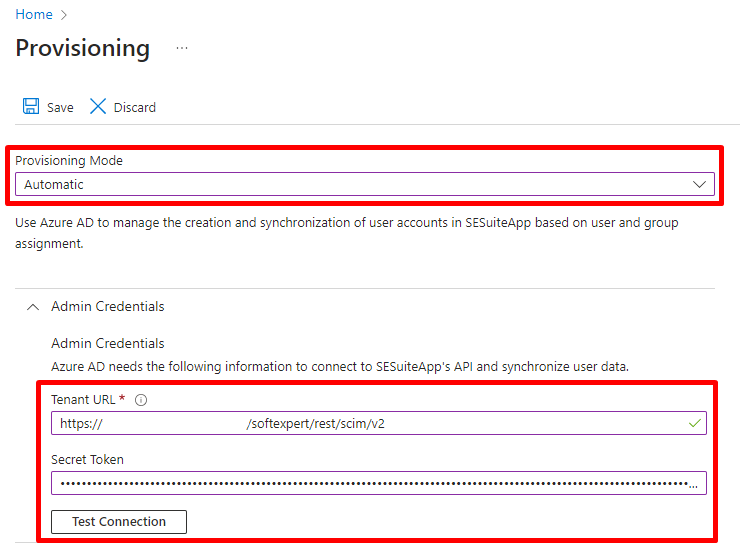

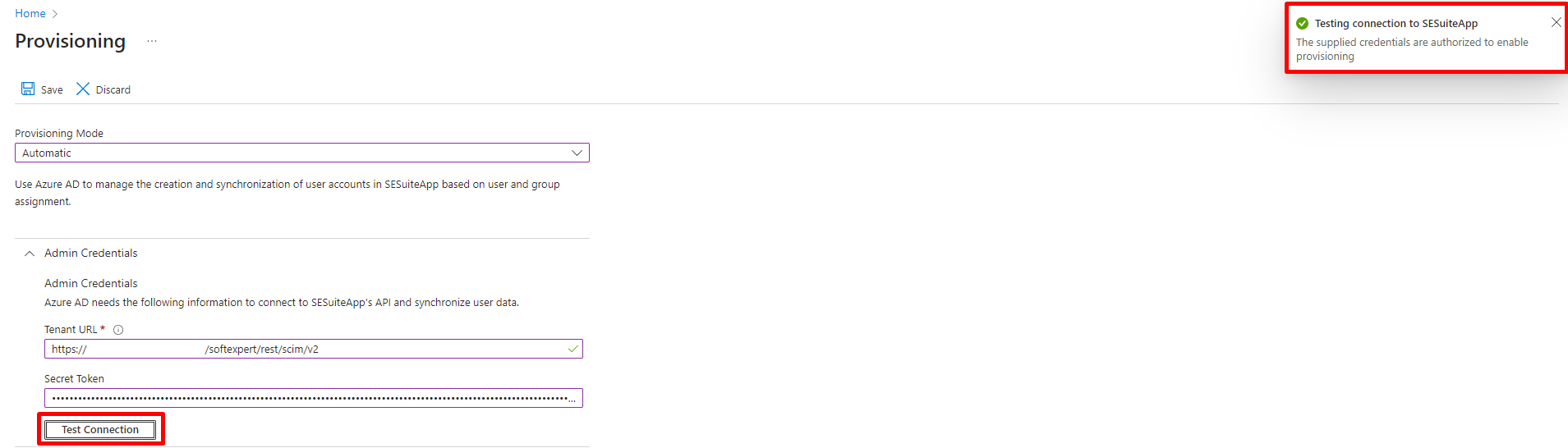

- No campo "Provisioning Mode", selecione a opção "Automatic". Em seguida, vá para a seção "Admin Credentials". Nos campos "Tenant URL" e "Secret Token", informe os valores correspondentes encontrados nos campos "URL do locatário" e "Token secreto" configurados no componente "Configuração > Configuração > Provisionamento SCIM (CM033)" do SoftExpert Suite.

- Após preencher os campos, clique no botão "Test Connection" para testar a conexão. Em seguida, clique em "Save" para salvar as configurações e habilitar o mapeamento de atributos.

- Na configuração do provisionamento, vá para a seção de mapeamento de atributos em "Mappings". Em seguida, clique no link "Provision Azure Active Directory Groups" para acessar as informações relacionadas ao provisionamento de grupos no Azure Active Directory.

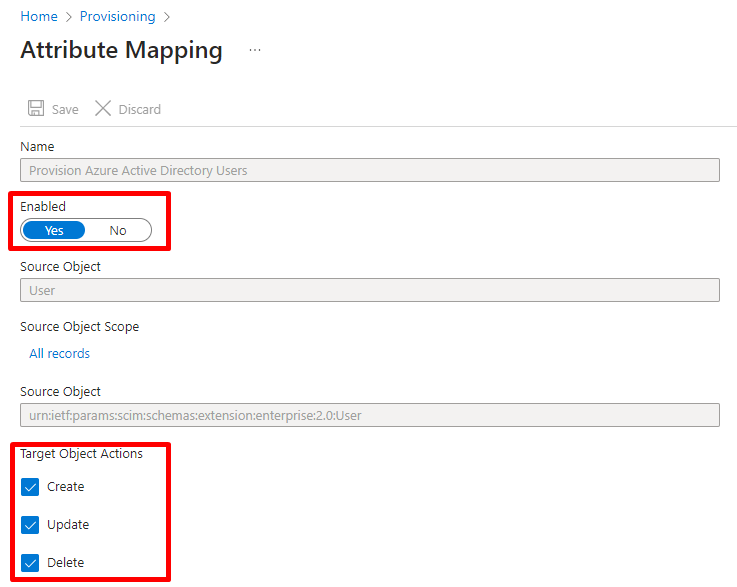

- Na tela de configuração do provisionamento, na seção "Mappings", clique no link "Provision Azure Active Directory Users" para configurar os mapeamentos de atributos dos usuários provisionados. Certifique-se de manter a opção "Enabled" com o valor "Yes" e, em "Target Object Actions", selecione as opções: Create, Update, Delete. Essas configurações garantirão que os usuários sejam corretamente criados, atualizados e excluídos durante o processo de provisionamento.

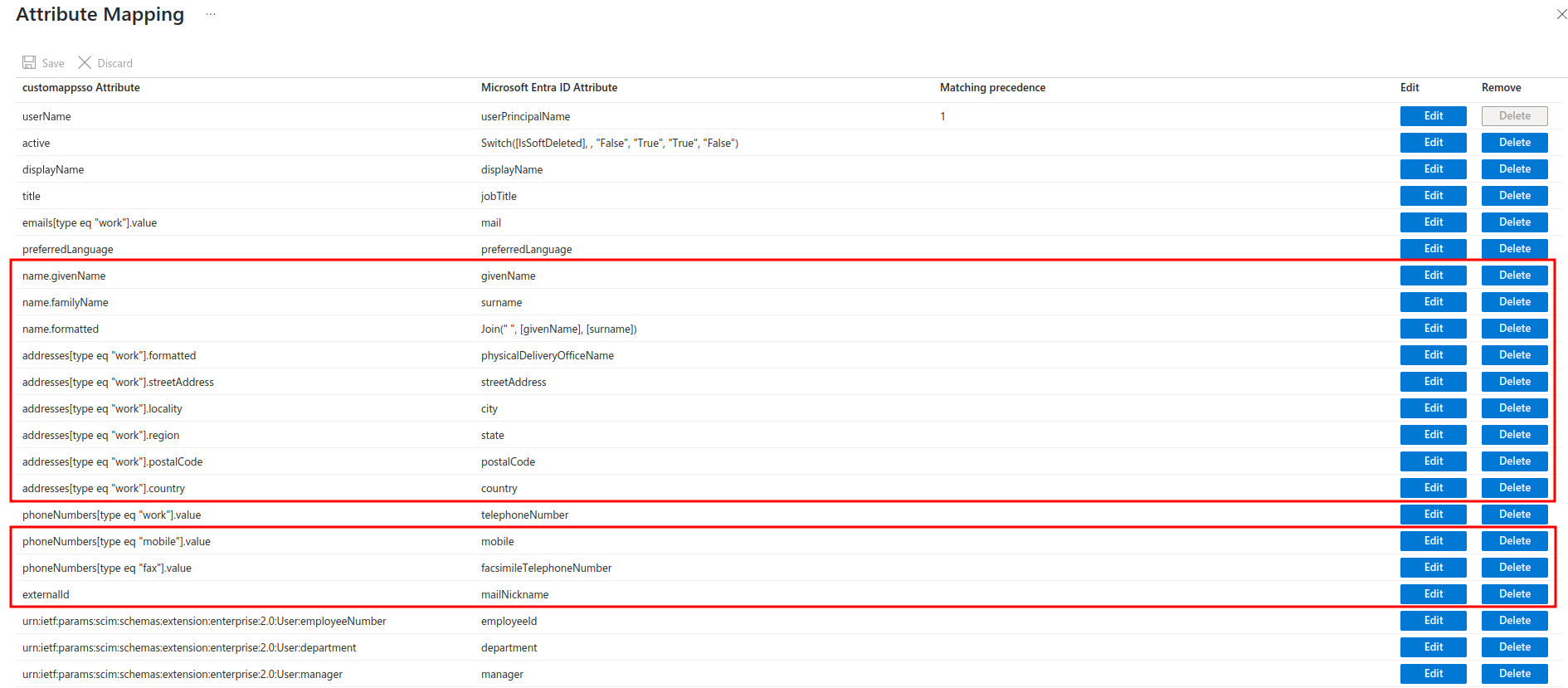

- Ainda na configuração do mapeamento de atributos do usuário, é necessário excluir os seguintes atributos destacados na imagem a seguir:

Ao remover esses atributos, eles não serão incluídos no processo de provisionamento dos usuários para o Azure Active Directory. Certifique-se de salvar as configurações após fazer as exclusões.

⚠️ Atenção:

- Os atributos destacados na imagem anterior, devem ser obrigatoriamente deletados, pois o SoftExpert Suite não os utiliza e caso forem mantidos, os usuários não serão provisionados.

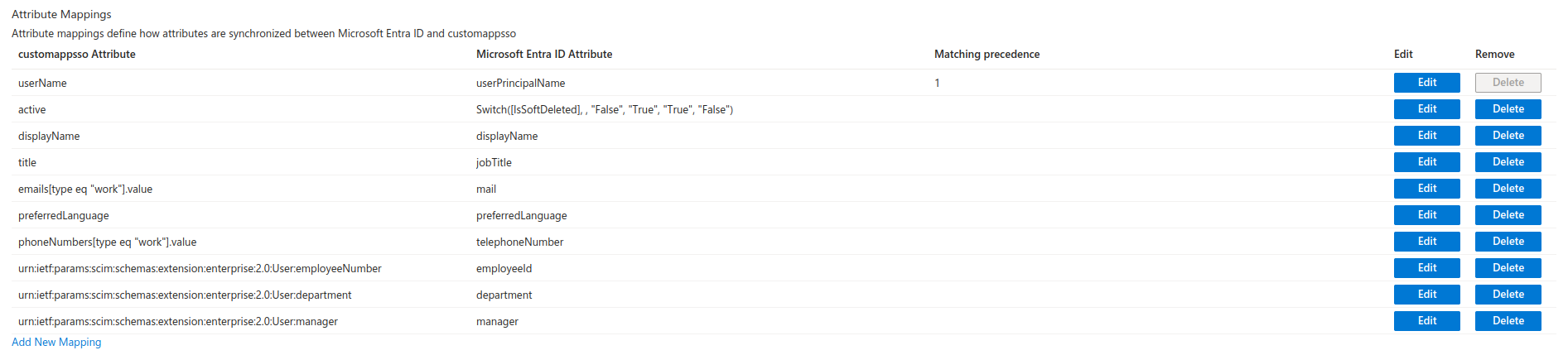

A tabela a seguir mapeia os campos e atributos do cadastro do usuário no Azure Active Directory com os campos do cadastro do usuário no menu "Administração > Cadastro > Estrutura organizacional > Usuário (AD004)"

A tabela atualizada com os campos adicionais é a seguinte:

| Azure field | Azure Active Directory Attribute | customappsso Attribute | User field (AD004) | Required |

|---|---|---|---|---|

| User Principal Name | userPrincipalName | userName | Login | True |

| Switch( [IsSoftDeleted], , "False", "True", "True", "False") | active | Record Status | True | |

| Name | displayName | displayName | Name | True |

| Job Title | jobTitle | title | Position | False |

| emails [type eq "work"].value | False | |||

| Preferred Language | preferredLanguage | preferredLanguage | Language¹ | False |

| Phone | telephoneNumber | phoneNumbers[type eq "work"].value | Office phone | False |

| Employee ID | employeeId | urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber | User ID | True |

| Department | department | urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department | Department | False |

| Manager | manager | urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager | Leader² | False |

| Company name | companyName | urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization | Organizational Unit³ | False |

O atributo Language¹ oferece suporte aos seguintes idiomas:

⚠️ Atenção:

- A coluna "Sigla" na tabela abaixo corresponde exatamente ao valor que deve ser enviado no atributo.

- Se nenhum valor for enviado no atributo, será utilizado o idioma padrão do sistema.

| Idioma | Sigla |

|---|---|

| Inglês (American English) | en-us |

| Português (Português do Brasil) | pt-br |

| Espanhol | es-es |

| Português (Português de Portugal) | pt-pt |

| Alemão | de-de |

| Francês | fr-fr |

| Romeno | ro-ro |

| Chinês | zh-cn |

| Italiano | it-it |

| Eslovaco | sk-sk |

| Inglês (British English) | en-gb |

| Turco | tr-tr |

| Francês (Français canadien) | fr-ca |

| Russo | ru-ru |

| Polonês | pl-pl |

| Catalão | ca-es |

| Dinamarquês | da-dk |

| Finlandês | fi-fi |

| Japonês | ja-jp |

| Tcheco | cs-cz |

⚠️ Atenção:

- Leader²: O usuário atual será incluído como liderado no cadastro do usuário líder.

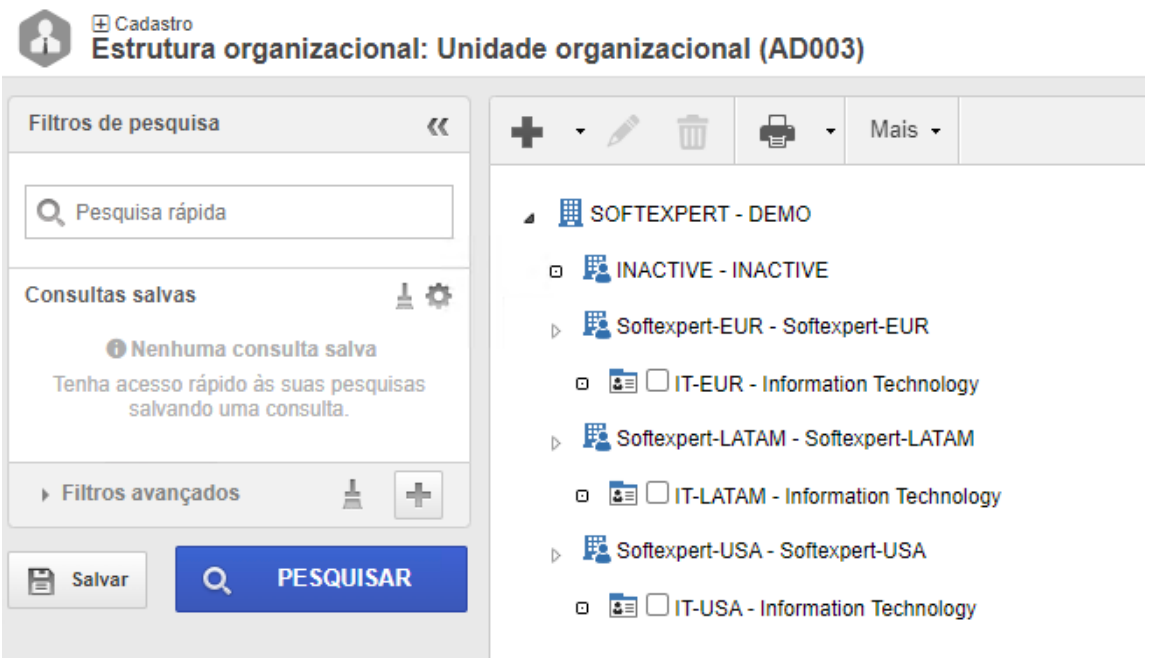

- Organizational Unit³: Campo utilizado como parâmetro para incluir o usuário abaixo de sua unidade organizacional

Esses são os mapeamentos adicionais dos atributos entre o Azure Active Directory e o SoftExpert Administração. Verifique se os atributos estão configurados corretamente nas respectivas configurações de provisionamento.

Conforme o exemplo abaixo, existem várias áreas com o mesmo nome (Information Technology), cada uma com seu respectivo identificador e alocada abaixo de sua unidade organizacional. Utilizando esse novo atributo, o sistema consegue mapear as áreas corretamente e inserir o usuário na unidade organizacional adequada.

A configuração do mapeamento de atributos de usuários deverá ficar igual à imagem a seguir:

⚠️ Atenção:

- A coluna "customappsso Attribute" no mapeamento de atributos de usuário no Azure não deve ser alterada. Caso seja necessário modificar o valor de algum atributo, ele pode ser alterado na coluna customizável "Azure Active Directory Attribute".