Autenticação no Microsoft Azure via SAML 2.0

O SoftExpert Suite oferece suporte à autenticação integrada via SAML 2.0 na plataforma Azure da Microsoft, com homologação. O Microsoft Azure é uma plataforma de computação em nuvem destinada à execução de aplicativos e serviços. Os conceitos e o funcionamento da autenticação nesta plataforma são muito semelhantes ao modelo apresentado anteriormente, com a diferença na ordem de troca dos arquivos de metadados entre o sistema e o serviço (no Azure, o arquivo de metadados do SE Suite deve ser gerado primeiro). Veja a seguir como configurar a autenticação via SAML 2.0 no Azure:

- Para configurar a autenticação de usuários via SAML, acesse o componente Configuração > Configuração > Autenticação (CM008) > Opções de autenticação" e marque a opção SAML 2.0.

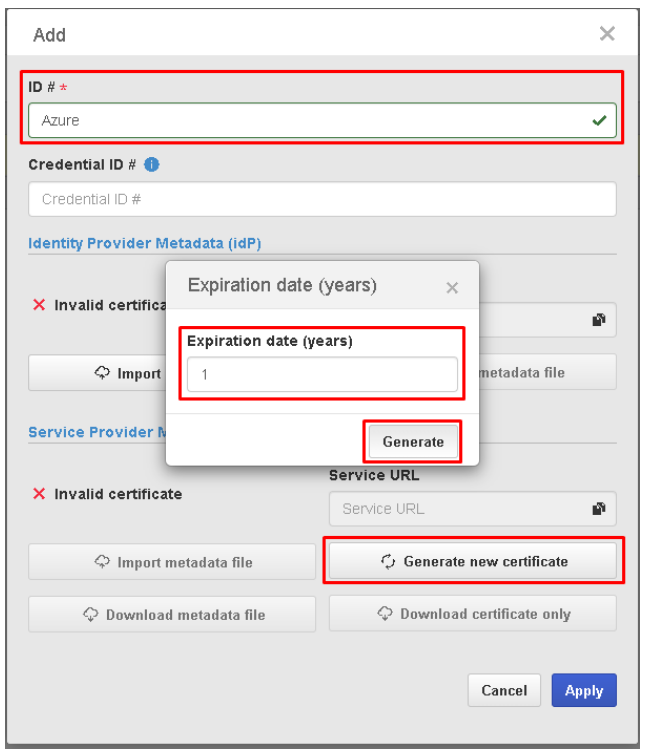

- Em seguida, selecione no menu lateral "Serviços de autenticação > SAML 2.0" e adicione uma nova configuração. Na tela que será aberta, forneça um identificador para essa configuração no campo ID. Clique no botão "Generate new certificate", informe a duração de validade desejada para o certificado e clique em "Generate" para gerar o certificado.

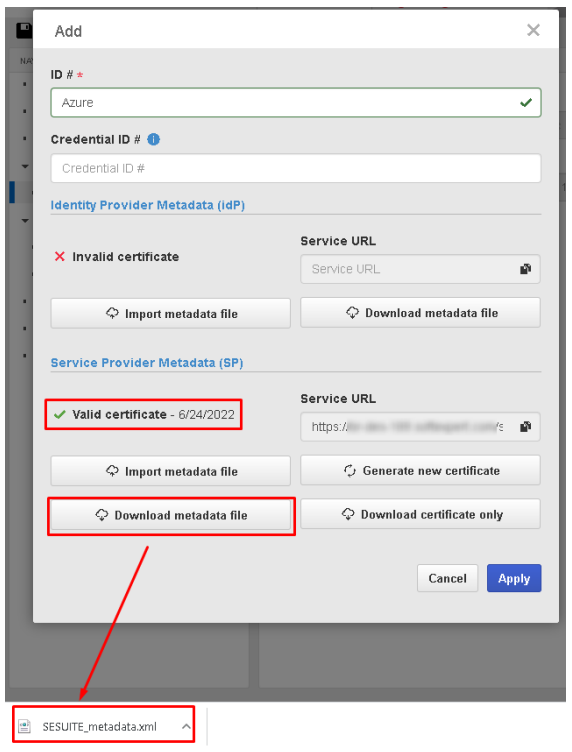

- Na seção "Service Provider Metadata (SP)", clique no botão "Download metadata file" para baixar o arquivo de metadados. Salve a configuração clicando em "Apply".

⚠️ Atenção:

- O upload do arquivo de metadados do provedor de identidade será feito posteriormente, nesta mesma tela.

- Se o menu "SAML 2.0" estiver desabilitado, verifique se o campo "SAML 2.0" está marcado na seção "Opções de autenticação".

- Em seguida, acesse o Azure Active Directory e siga as configurações descritas abaixo:

⚠️ Atenção:

- Antes de prosseguir com as configurações, certifique-se de ter uma aplicação empresarial cadastrada no Azure Active Directory. Caso ainda não tenha uma aplicação cadastrada, consulte as instruções em "Configuração de provisionamento via SCIM com plataforma Azure Active Directory" ou Configurando uma aplicação empresarial no Azure Active Directory. .

- No Azure Active Directory, vá para o menu "Enterprise applications" no painel lateral esquerdo.

- Selecione "All applications" para listar todas as aplicações empresariais registradas.

- Localize a aplicação empresarial para a qual deseja configurar a autenticação SAML 2.0.

- Selecione a aplicação empresarial e, em seguida, no menu lateral esquerdo, acesse "Single sign-on" e selecione o método SAML.

- Em seguida, clique em "Upload metadata file", carregue o arquivo de metadados "SESUITE_metadata.xml" que foi baixado anteriormente pelo SE Suite na tela de configuração do SAML 2.0. Clique em "Add" para adicionar o arquivo. Observação: Se o arquivo apresentar duas URLs iguais, será necessário remover uma delas antes de salvar.

Após isso, os campos "Identifier" (Entity ID), "Reply URL" (Assertion Consumer Service URL) e "Logout URL" na seção "Basic SAML Configuration" serão automaticamente preenchidos, terminando com "…/softexpert/selogin", "…/softexpert/saml" e "…/softexpert/selogin/samlsso", respectivamente.

- Após carregar o arquivo de metadados, clique no link "Download" na seção "SAML Signing Certificate" em "Federation Metadata XML" para baixar as configurações.

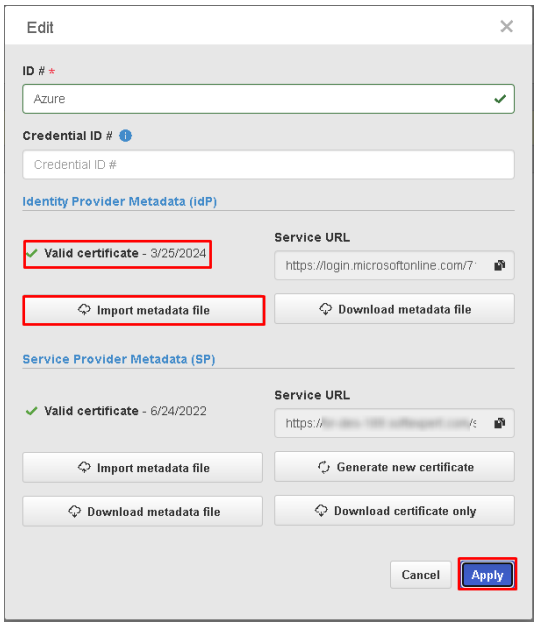

- No SoftExpert Suite, acesse o componente "Configuration Authentication" (CM008), localize a configuração SAML e edite-a. Em "Identity Provider Metadata", clique no botão "Import metadata file" e selecione o arquivo de configuração XML obtido do Azure. Salve a configuração.

- Em seguida, é necessário configurar o atributo que será utilizado pelo Azure para autenticar via SAML 2.0 com o login do usuário cadastrado no SoftExpert Suite, na autenticação integrada.

Por padrão, o SoftExpert Suite utiliza o atributo configurado no campo "Unique User Identifier (Name ID)" no claim name para autenticar os usuários na autenticação integrada via SAML 2.0.

É importante verificar se o atributo configurado no claim name "Unique User Identifier (Name ID)" é o mesmo atributo utilizado como login no provisionamento de usuários (LDAP, SCIM, Web Service, etc.) ou no cadastro manual de usuários no SoftExpert Suite. Caso não sejam os mesmos, é necessário alterar o atributo desse claim ou criar um novo claim e configurá-lo posteriormente no cadastro do SAML 2.0 no SoftExpert Suite.

Para criar um novo claim no Azure, siga estes passos:

- Selecione a aplicação empresarial desejada no Azure.

- Acesse o menu "Single sign-on" da aplicação empresarial.

- Na seção "User Attributes & Claims", clique em "Edit" para editar as configurações.

- Em seguida, clique em "Add new claim" para adicionar um novo claim.

- Informe o nome desejado para o novo claim e selecione o atributo desejado para ele.

No SoftExpert Suite, para configurar a autenticação integrada com um novo claim, é necessário informar o nome desse novo claim no campo "Credential ID" na configuração do SAML 2.0.

⚠️ Atenção:

- Independentemente do tipo de provisionamento utilizado (LDAP, SCIM, Web Service, etc.) ou do cadastro manual de usuários diretamente no SoftExpert Suite, o atributo configurado para autenticação nas configurações do SAML da aplicação empresarial no Azure Active Directory deve ser equivalente ao valor registrado no login do usuário no SoftExpert Suite. Certifique-se de que ambos os atributos estejam alinhados para garantir uma autenticação correta.