Configurando a autenticação no AD FS com SAML 2.0

Nesta seção, apresentaremos um passo a passo para configurar todas as partes envolvidas na autenticação usando o AD FS e o protocolo SAML 2.0. Vamos considerar como base um serviço de identidade instalado em um servidor Windows Server 2012 R2, que oferece suporte nativo ao AD FS e ao protocolo de autenticação SAML 2.0.

A configuração envolve as seguintes etapas:

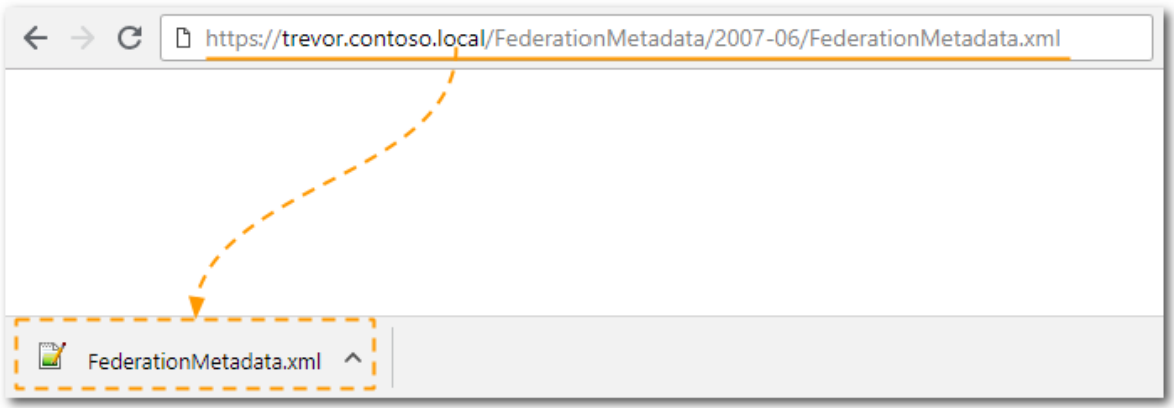

- Obtenha os metadados do provedor de identidade: Os metadados são encontrados em um arquivo chamado "FederationMetadata.xml". Esse arquivo contém as informações necessárias para que o SoftExpert Suite interprete as mensagens trocadas durante o processo de autenticação, como certificados digitais e endereços de acesso. O provedor de identidade fornecerá uma URL para download do arquivo de metadados. Por exemplo: URL para download do arquivo de metadados do provedor de identidade:

https://[SERVERADFS]/FederationMetadata/2007-06/FederationMetadata.xml

Exemplo considerando o endereço do servidor AD FS como "trevor.contoso.local":

https://trevor.contoso.local/FederationMetadata/2007-06/FederationMetadata.xml

- Importe o arquivo FederationMetadata.xml para o SoftExpert Suite: Acesse o componente Configuração > Configuração > Autenticação (CM008) > Serviços de autenticação > SAML 2.0. Se essa seção estiver desabilitada, selecione o modo de autenticação SAML 2.0 nas Opções de autenticação. Importe o arquivo FederationMetadata.xml para que o SoftExpert Suite tenha acesso às informações necessárias do provedor de identidade.

⚠️ Atenção:

- O arquivo FederationMetadata.xml contém certificados digitais com datas de expiração. Após a expiração dos certificados, pode ser necessário realizar uma nova configuração. Consulte a seção Reconfigurando a autenticação no AD FS com SAML 2.0 para obter mais detalhes sobre esse processo.

- Após configurar o SoftExpert Suite, é necessário gerar o certificado e exportar o arquivo SESUITE_metadata.xml. Esse arquivo contém as informações essenciais para que o servidor de identidade (AD FS) possa interpretar as mensagens enviadas pelo SoftExpert Suite durante o processo de autenticação, como o certificado gerado e as URLs de acesso do sistema.

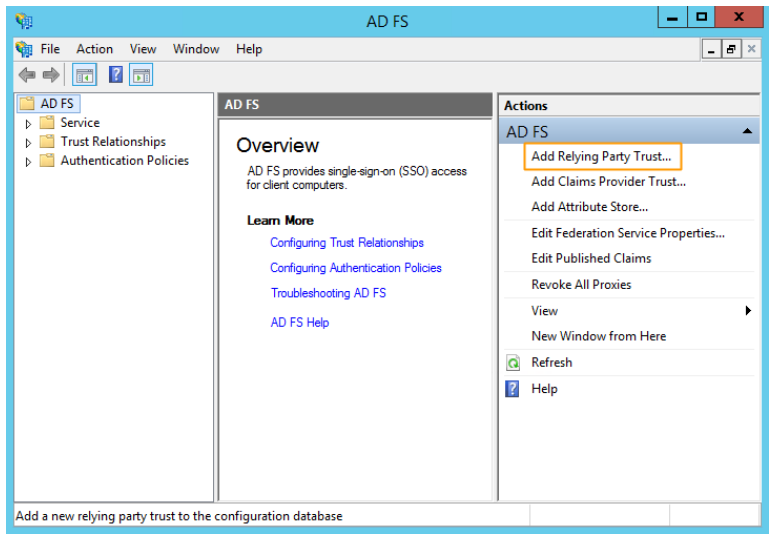

- Para importar o arquivo SESUITE_metadata.xml no AD FS, siga os passos abaixo utilizando o AD FS Management:

- No painel "Ações", localizado no lado direito da tela, clique na opção "Adicionar confiança de parte confiável…"

- O assistente de configuração será aberto. Clique em "Iniciar" para prosseguir com a operação.

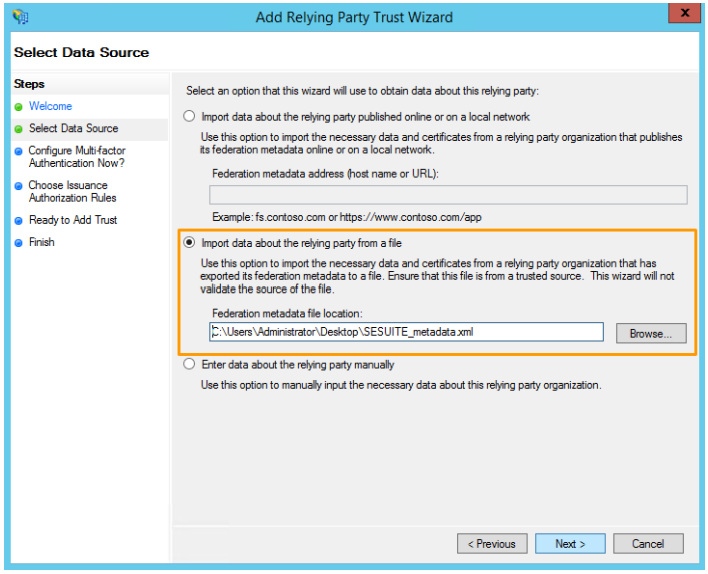

- Na etapa Selecionar fonte de dados, selecione a opção "Importar dados sobre a terceira parte confiável de um arquivo" e no campo abaixo, selecione o arquivo SESUITE_metadata.xml. Feito isso, clique em Avançar:

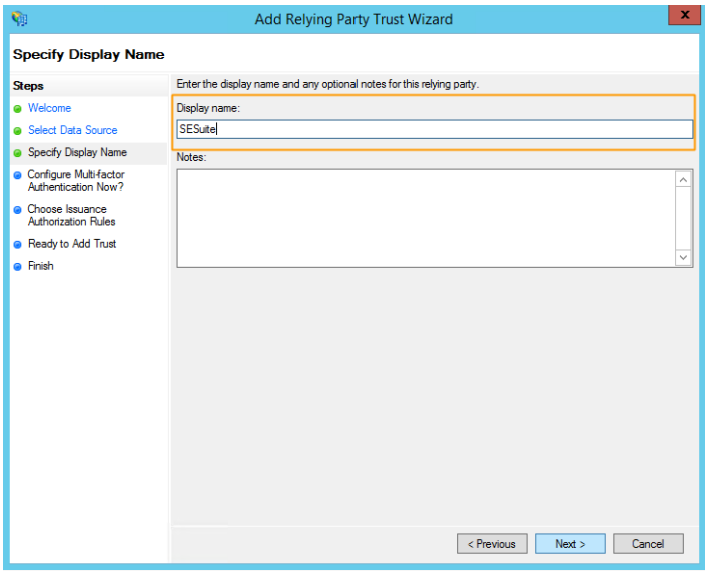

- Na etapa Especificar nome para exibição, informe um nome para identificar a configuração. Feito isso, clique em Avançar:

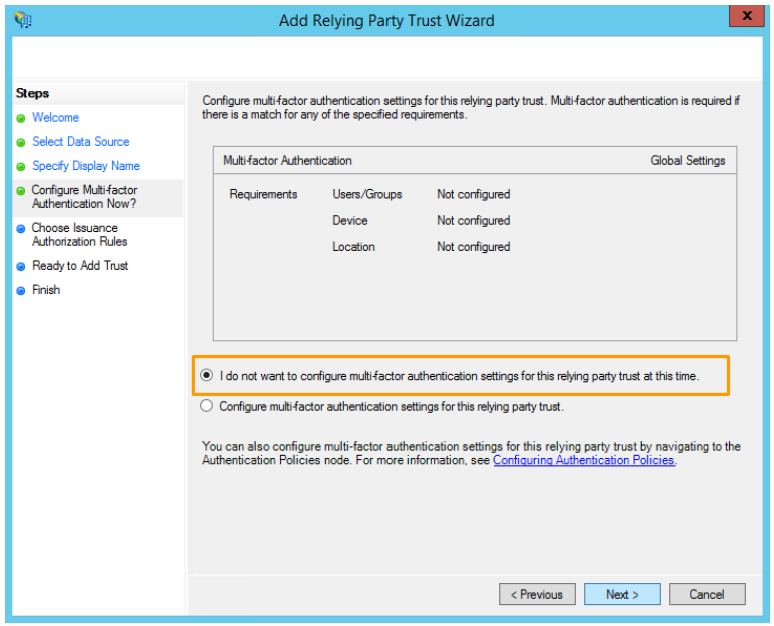

- Na etapa Configurar a autenticação multifator agora?, selecione a opção "Não definir configurações de autenticação multifator para este objeto de confiança de terceira parte confiável neste momento.". Feito isso, clique em Avançar:

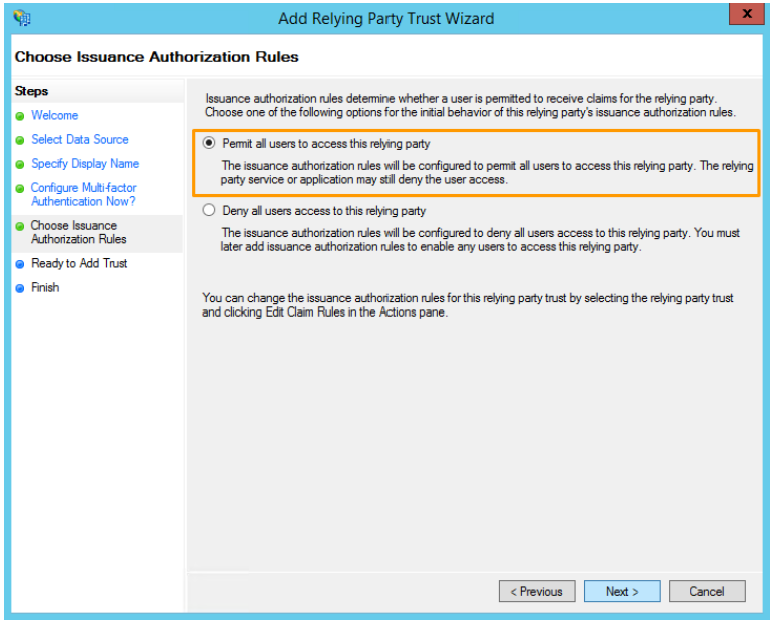

- Na etapa Escolher regras de autorização de emissão, selecione a opção "Permitir que todos os usuários acessem esta terceira parte confiável". Feito isso, clique em Avançar:

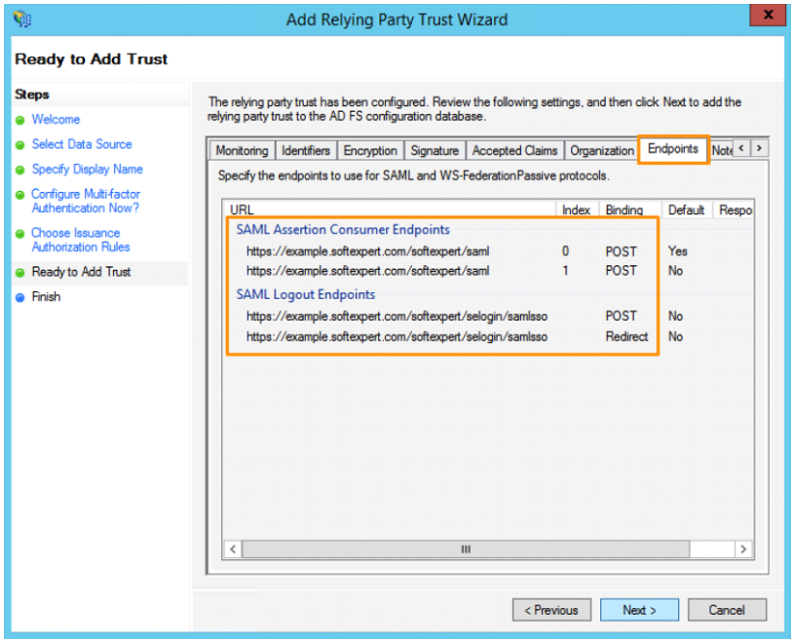

- Confira as informações mostradas na aba Pontos de extremidade da etapa Pronto para adicionar confiança, verificando se a URL mostrada corresponde à URL de acesso ao SoftExpert Suite correta. Feito isso, clique em Avançar:

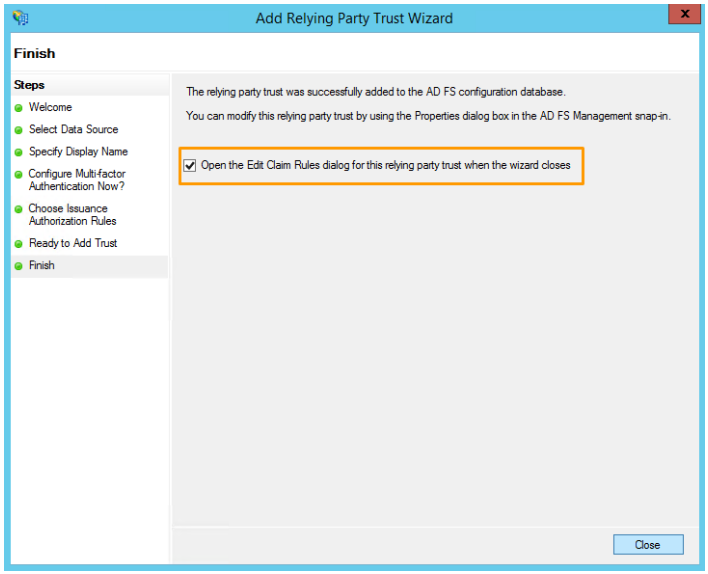

- Na etapa Concluir, marque a opção "Abrir a caixa de diálogo Editar Regras de Declaração desta terceira parte confiável ao fechar o assistente" e em seguida, clique em Fechar:

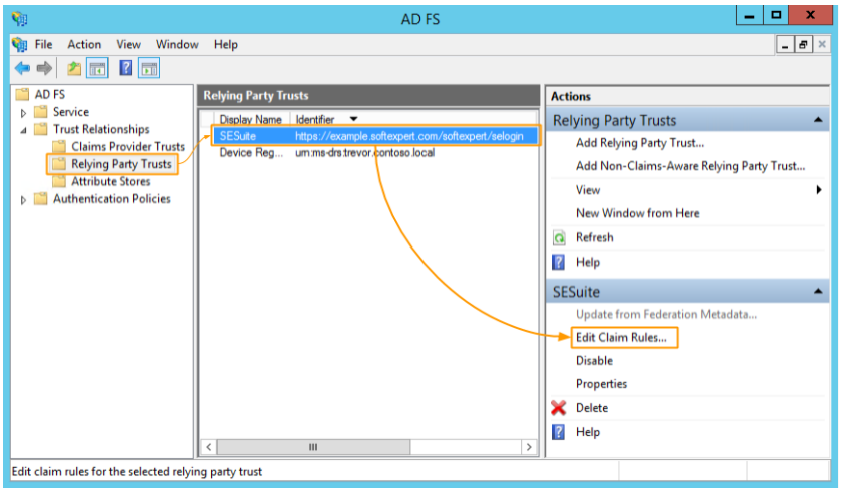

- Em seguida, deve-se configurar as "Regras de declaração". Se a opção de editar as regras de declaração não foi marcada anteriormente, é possível acessar as regras de declaração acessando o menu "Confiança de terceira parte confiável Editar regras de declaração do AD FS Management:

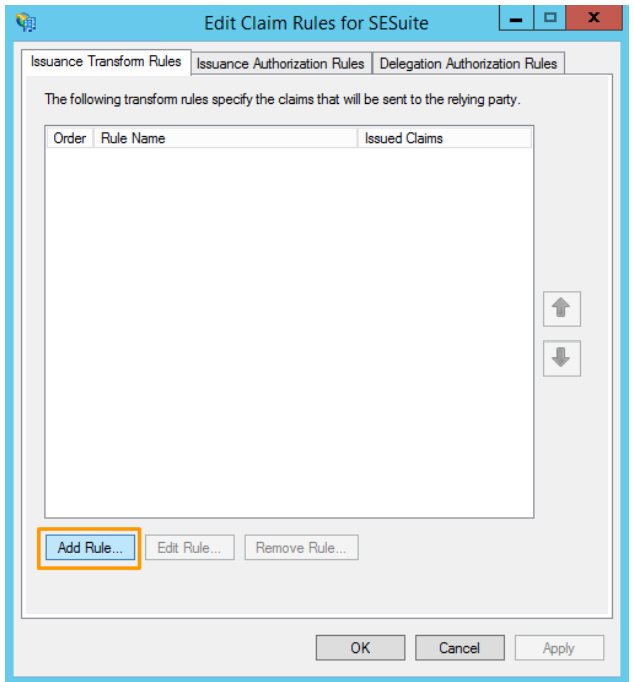

- Para adicionar uma nova regra, na aba Regras de transformação de emissão da tela que será aberta, clique na opção Adicionar regra:

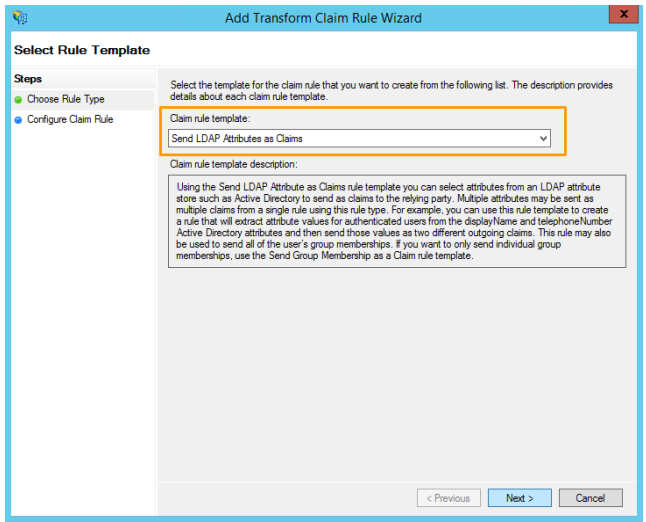

- Na etapa Escolha o tipo de regra, selecione a opção "Enviar atributos LDAP como declarações" e clique em Avançar:

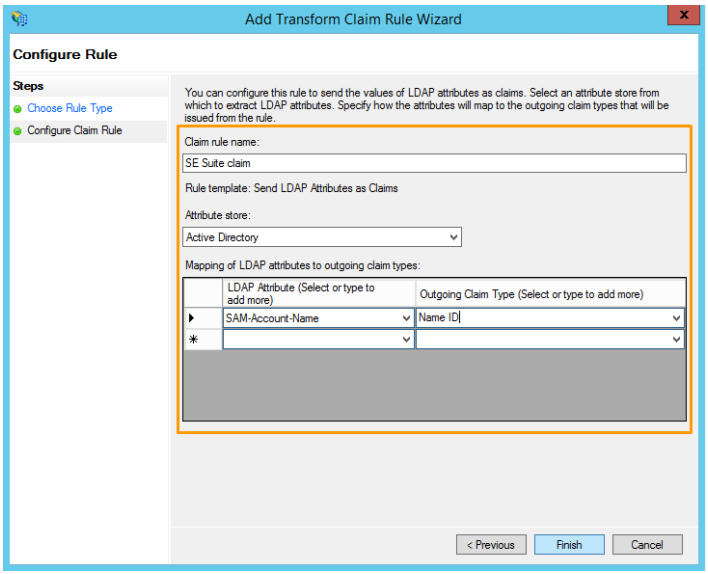

- Na etapa Configurar regra de declaração, configure os campos como mostrado na imagem a seguir. Feito isso, clique em Concluir:

Em alguns provedores de identidade pode ser necessário especificar o identificador da credencial na configuração do SAML. Para isso, acesse o menu "Configuração > Configuração > Autenticação (CM008) > Serviços de autenticação > SAML 2.0", edite o registro de configuração, e no campo "Credential ID", informe o valor "Name ID".

- Feito isso, a regra criada será apresentada na listagem da aba Regras de transformação de emissão. Clique em OK para finalizar a edição das regras de declaração.

- A última etapa da configuração da autenticação integrada via SAML 2.0, antes de testar a autenticação, é a configuração dos navegadores:

Google Chrome

Para incluir o Google Chrome na lista de navegadores com proteção de autenticação no servidor de autenticação ADFS, siga as seguintes etapas:

- Abra o PowerShell como administrador.

- Execute o seguinte comando para desabilitar momentaneamente a proteção de autenticação:

Set-ADFSProperties – ExtendedProtectionTokenCheck None

- Em seguida, execute o seguinte comando para listar os navegadores que suportam a proteção na autenticação:

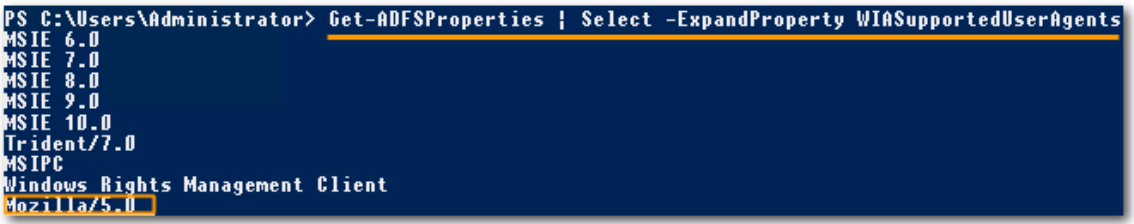

Get-ADFSProperties | Select -ExpandProperty WIASupportedUserAgents

- Os navegadores suportados serão exibidos. Selecione todos os navegadores listados e adicione o navegador "Mozilla/5.0" à lista. Por exemplo:

Set-ADFSProperties -WIASupportedUserAgents @("MSIE 6.0", "MSIE 7.0", "MSIE 8.0", "MSIE 9.0", "MSIE 10.0", "Trident/7.0", "MSIPC", "Windows Rights Management Client", "Mozilla/5.0")

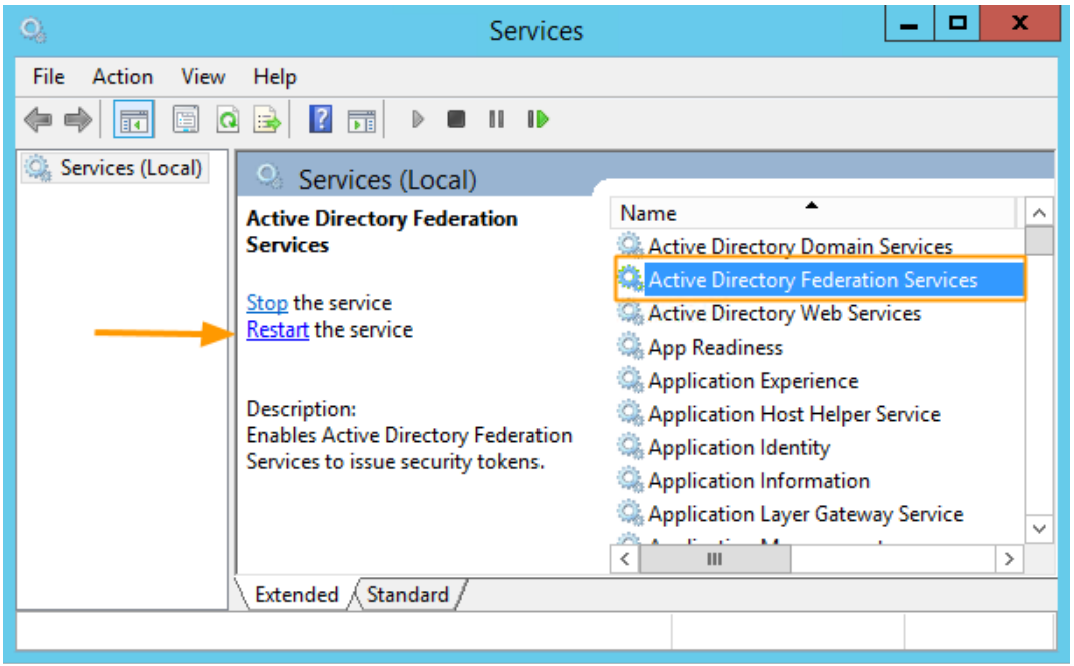

- Após executar esses comandos, o Google Chrome estará incluído na lista de navegadores com proteção de autenticação no servidor de autenticação ADFS. Certifique-se de reiniciar o serviço ADFS para que as alterações tenham efeito.

Para verificar se o navegador foi incluído corretamente na lista de navegadores com proteção de autenticação no servidor ADFS, siga estas etapas:

- Reinicie o serviço do ADFS para que as alterações tenham efeito.

- Após reiniciar o serviço, abra o PowerShell como administrador.

- Execute o seguinte comando para listar os navegadores com suporte à proteção na autenticação:

Get-ADFSProperties | Select -ExpandProperty WIASupportedUserAgents

- Verifique se o navegador "Mozilla/5.0" está presente na lista exibida. Se estiver presente, significa que o navegador foi incluído corretamente na lista.

Certifique-se de que todos os passos anteriores tenham sido executados corretamente e que tenha reiniciado o serviço do ADFS para que as alterações sejam aplicadas. Se o navegador "Mozilla/5.0" estiver presente na lista, isso indica que ele foi incluído corretamente e está configurado com a proteção de autenticação no servidor ADFS.